网络空间安全攻防演进之路 讲座总结

10月17日我听取了中国科学院信息工程研究所陈恺研究员主题为《网络空间安全攻防演进之路》的讲座。这次讲座主要介绍了网络空间安全的发展和现状,从攻防的角度进行阐述了各种安全问题。从本次讲座中我知道了很多有意思的安全现象和有实用性的安全研究的方向,拓宽了自己的视野。

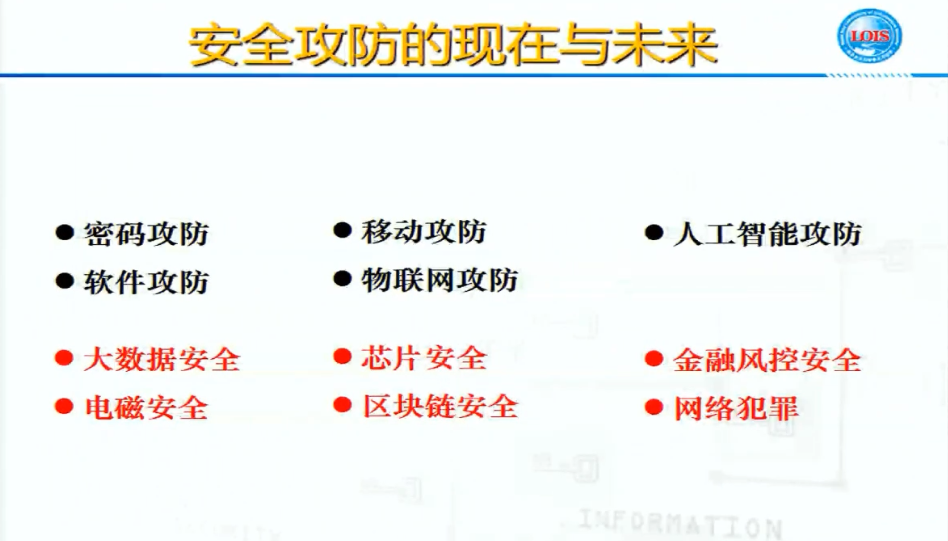

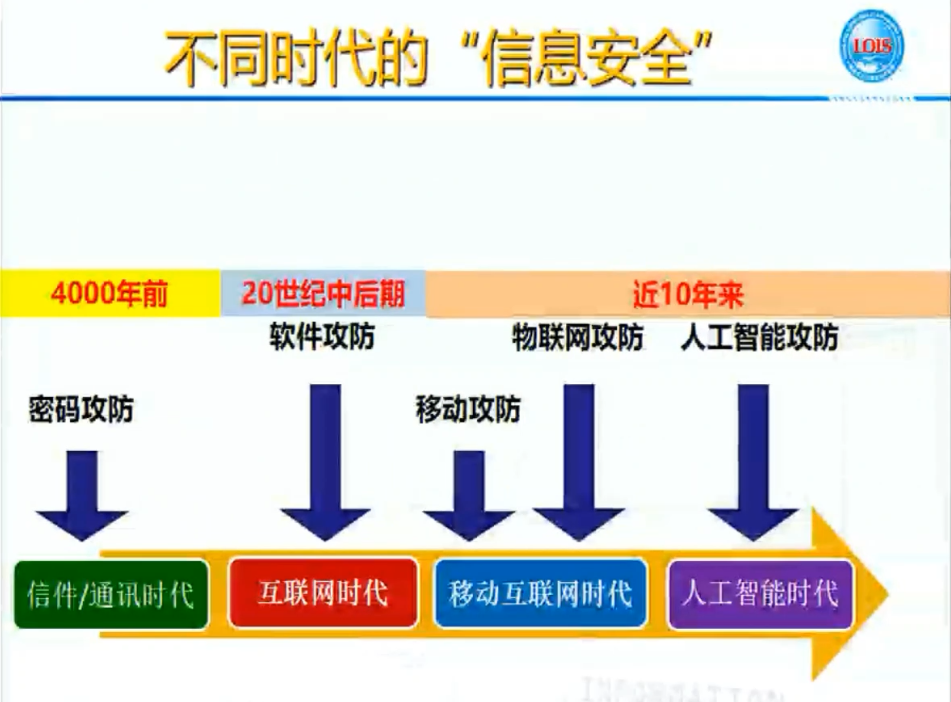

没有网络空间安全,就没有国家安全,如2010年6月,黑客利用震网(Stuxnet)病毒破坏了伊朗的核设施。网络空间安全也是每一个互联网用户的安全,如2017年的WannaCry勒索蠕虫在世界范围内传播,造成了80亿美元的损失。安全的本质是一种对抗。不同时代有不同的信息安全,从最早的信件和通讯的安全,到互联网时代人们关心软件和系统的安全,到移动互联网时代的移动端安全,物联网安全, 再到近10年兴起的人工智能安全,其中都蕴含着攻防的思想。

密码攻防

最早的密码攻防,如古典密码学中的凯撒密码,通过符号的偏移替换进行加密,但是通过使用频率分析或穷举法就可以破解,具有时代的局限性。之后,加密的手段变得越来越复杂。同时,还产生了隐写术来隐藏信息,比如古希腊在奴隶的头皮上刻字,或是中国古代的藏头诗。

现代密码学诞生之后,对称加密,非对称加密等算法兴起。对称加密是指使用同一个密钥进行加密和解密,优点是速度快,但是缺点是密钥在传输过程中容易受到中间人的攻击。1977年1月,美国政府发布了DES。1997年,DES被暴力破解。

1976年,提出了非对称加密算法,需要一对公钥和私钥,使用公钥加密数据,对应的私钥可以解密。优点是公钥可以被任何人知道。其中最有影响力的算法是RSA算法,可以同时实现加密和数字签名。其基本思想是两个大素数相乘很容易,但是分解却很难。该算法获得了2002年的图灵奖。

英飞凌芯片上曾出现过因数分解攻击的漏洞,问题可能出现在计算机的随机数生成,这个漏洞影响到了76万个密钥。另外一个攻击的例子是,对国际通用的哈希函数进行碰撞攻击,黑客可以通过计算哈希值绕过用户密码进行攻击。我国的学者王小云在这方面做出了很多的贡献,提出了一系列针对哈希函数的密码分析方法,攻破了多个以前被认为是安全的密码哈希函数标准,推动了新一代哈希函数标准的设计。

密码攻防的未来是量子密码学,根据量子的特点,能够保证加密的信息不被窃听和伪造,保证其完整性。但是由于量子计算出现,通过量子平行处理,肖尔算法能够在多项式时间内进行因数分解,使得很多加密算法的变得不堪一击,会影响到现在很多主流的加密算法的安全性。 2019年6月,IBM开发出两种量子加密算法。2019年9月谷歌的量子比特计算机超越传统架构的计算机,实现量子霸权。一旦这种计算机实用化,可能很多加密算法失效,会让我们的各种加密信息变得非常不安全。

互联网时代的软件攻防

1945年格蕾丝·赫柏发现了一只小飞虫钻进了计算机的电路里,导致计算机无法工作,她写下:“First actual case of bug being found……”,于是,bug一词成了电脑系统程序的专业术语,形容系统或软件中出现的缺陷或问题。

当程序代码没有对输入的长度进行合法检验时,可引发缓冲区溢出漏洞,从而让攻击者能执行任意代码。2019年8月,谷歌安全研究员发现Windows操作系统中CTF协议存在多年的漏洞,利用该漏洞,攻击者可以绕过Windows登录并获得系统权限。各种漏洞赏金项目鼓励安全人员将发现的0day漏洞上报,不同的漏洞等级,比如物理接触,安装软件,网络安装等方式,能够得到的赏金不同。漏洞防御的方式也在不断演变,最初的静态分析存在缺乏运行信息的缺点,而动态分析的覆盖率低,之后出现一系列动静结合,模糊测试的方法。

恶意软件的形式也不断进化,从病毒到木马,蠕虫,再到勒索软件。防御方法有静态对抗,如通过特征码对比;动态对抗,如沙箱执行。以及自动化的漏洞修复,利用CVE的信息,结合自然语言处理技术,理解文本信息,辅助漏洞代码生成,模拟安全人员的思考过程(CCS 2017)。以及基于深度学习的智能化漏洞发现,通过神经网络的方法,提高发现漏洞的效率。

移动攻防

各种攻击手段层出不穷,如通过克隆攻击支付宝,支付宝提取用户手机中的信息,用于认证用户;攻击者利用这一点,通过复制被攻击者手机中的信息,来达到仿冒用户的目的。京东金融曾被曝出通过恶意代码窃取用户信息,私自将用户照片上传。以及某些软件会根据用户的日常聊天内容,在APP中向用户进行相关推荐。手机触摸屏声波反馈泄露密码,通过触发手机内置麦克风结合相关算法窃取用户的密码。

在这一部分陈恺老师主要介绍了自己所做的一些工作,如高效的同源代码比较,将程序的调用关系转换成三维的映射,能够大大缩短代码比较的时间(ICSE 2014)。由于很多的恶意软件是将恶意代码模块嵌入到有名的软件中去,基于这个想法:如果两个相同的app,存在不一样的部分,其中不一样部分可能是恶意代码;如果两个不同app存在相同的代码,可能是嵌入了同一段恶意代码。这样大大缩短了恶意代码的检测时间,实现了高效的检测(USENIX Security 2015)。由于ios的封闭性,该平台没有反病毒引擎。利用ios软件和安卓软件间同源的思想,将安卓恶意代码跨平台映射到ios软件中进行检测(S&P 2016)。通过只对软件中一小部分特定的代码进行检测,即可确定软件是否为恶意,实现运营商级别的恶意代码检测(RAID 2017)。以及发现各种软件中出现的各类漏洞,发表CCS2015, CCS2017论文5篇。

物联网攻防

物联网是指将各种信息传感设备和互联网结合起来形成的巨大网络。其中网络摄像头是一种典型的物联网设备,可能涉及用户大量的隐私。攻击者可以通过在局域网内的扫描,找到防范心理比较差的人的摄像头,根据默认口令或简单猜测,找到安全防范意识比较差的用户,从而窃取其隐私。比利时鲁汶大学的研究人员提出,只要约600美元的无线设备和电脑,就能在几秒钟内破解密钥,盗取特斯拉电动汽车。此外,在智能音箱交互场景下,黑客通过伪装成发音相同或相似的软件,能够使用户错误启动恶意软件或发出错误口令,使用户受到损失。

人工智能攻防

智能化的隐私设置识别:很多app的隐私设置都藏在非常隐蔽的地方,或者隐私设置的语义有歧义性,用户不易发现或被误导,通过对程序中的隐私设置进行分析,利用自然语言处理技术,辅助寻找这类问题(S&P 2019)。

智能化逻辑漏洞检测:通过自然语言处理技术阅读开发文档,发现程序中的逻辑漏洞。

自动驾驶安全:目标检测的对抗样本攻击,使汽车错误识别路标;语音控制的对抗攻击,让人耳听起来是一首歌,但是机器识别到的是一条命令。