政企、高校邮件系统测量报告

一、测量意义

电子邮件是互联网应用最广的服务之一,到2019年,电子邮件用户已逼近30亿人,全球每天收发邮件数量达到2465亿次。电子邮件中承载了用户的敏感信息,包括用户隐私信息、密码确认找回信息等,这些信息一旦泄露,将会给用户乃至国家带来巨大精神、财产损失。然而,按照最初的设想,SMTP协议(负责在邮件服务器之间中继邮件的协议)不对发送方进行身份认证或对传输的邮件进行加密,相反,邮件系统通过一些扩展协议(STARTTLS、SPF、DKIM、DMARC等)支持这些功能,确保邮件传输的私密性、安全性。而这些扩展协议的采用全凭自愿原则,全球邮件服务仍缺少某种机制来强制严格的邮件传输安全性。因而在本实验中,我们评估了SMTP安全扩展在全球的采用情况,以及POP3、IMAP安全接收的情况。包括邮件服务认证属性、证书配置等安全现状测量。

二、测量范围

本次报告初始数据搜集主要采取从网站上主动爬虫的方式,按照政府、企业、高校三个类别分别搜集中国、美国、日本和俄罗斯四个国家的邮箱数据。

三、测量结果

1、邮件服务认证属性

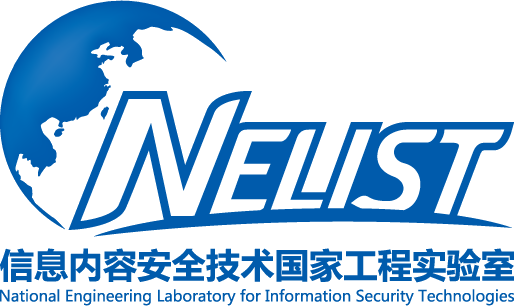

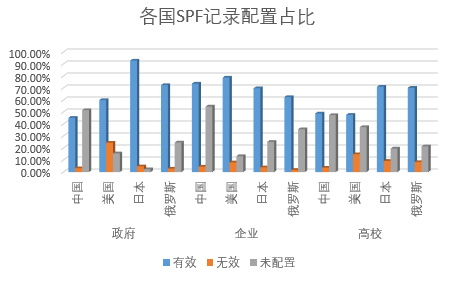

整体上看,各国的SPF记录配置率基本都达到了一半以上,其中,中国的政府和高校邮件系统的SPF配置率相对较低,日本的政府、企业、高校邮件系统的SPF记录配置率都相对较高,而美国的SPF记录配置上有很多采用了“?all”的形式,这表示如果发送者的邮件服务器IP地址未命中mechanism中标记的允许发送的IP地址范围,也会送达收件人的邮箱中,这同样存在安全隐患,该配置过滤效果不佳。而各国的DMARC记录配置率都很低,尤其是日本的所有一级行政区政府邮件系统都没配置DMARC记录,这使黑客很容易伪造邮箱发送域对政府邮箱发起攻击,而政府邮箱一般传送的都是有关国家机密的邮件,被攻击后会带来不可预知的后果。

2、邮件证书

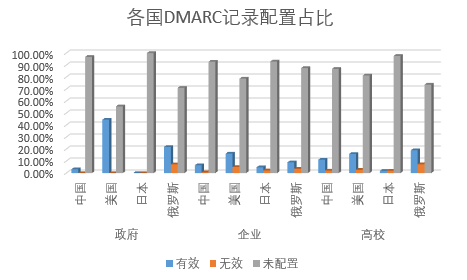

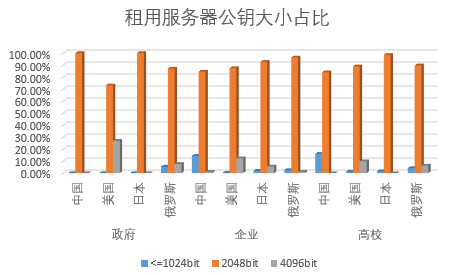

1)公钥大小:测量结果显示,租用的邮件服务器在证书的公钥大小配置上明显好于自建的邮件服务器,因为租用的服务器基本都是常用、大型的邮件服务器,其邮件安全管理方面相对严格些。上述测量结果还显示出,美国和日本的邮件服务器证书公钥大小配置上要优于中国和俄罗斯的邮件服务器,并且美国也有少部分开始使用4096位密钥长度。测量中绝大部分证书都使用的RSA密钥,而只有不到20个邮件服务器使用了ECDSA密钥。

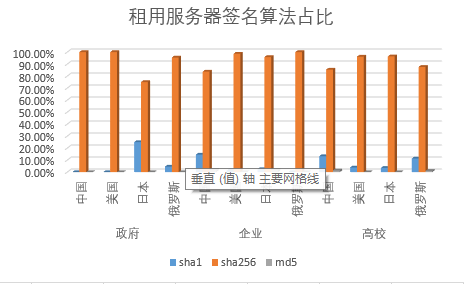

2)签名算法:经过测量,目前国内外绝大部分邮件服务器使用的签名算法还是SHA256算法,而通过测量结果也可以明显看出高校邮件服务器证书签名算法上中国和俄罗斯也有不少使用SHA1算法。而如果2017年1月以后遇到SHA1签名的证书,几乎所有的浏览器厂商(在HTTPS方面)都会决定标记SHA1签名的证书为“不可信”。测量中还发现了有少许基于MD5算法的证书,这部分基本都是过期的或者自签名的证书。

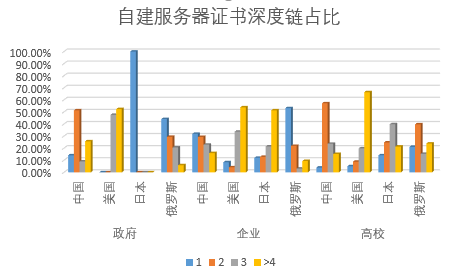

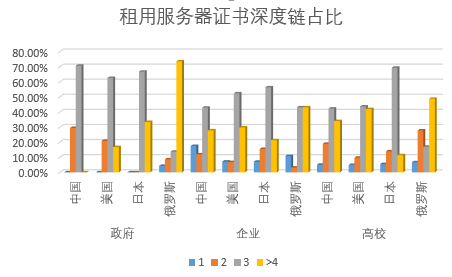

3)证书链深度:从测量结果上看,中国和俄罗斯的自签名证书或者根证书即为颁发者的占比较大,尤其是自建的服务器,而美国证书链大于等于四个的比较多。

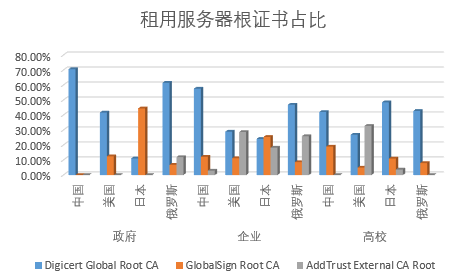

4)证书颁发者:这里主要展示了政府、企业、高校邮件服务器使用率最高的三大权威机构,包括Digicert Global Root CA、GlobalSign Root CA、AddTrust External CA Root,测量结果显示,中国明显偏重使用Digicert Global Root CA权威机构颁发证书,而美国明显偏重使用AddTrust External CA Root权威机构颁发证书。

四、总结

尽管电子邮件承载了一些用户最敏感的信件,但SMTP最初并不包括对消息保密性或完整性的支持。在过去的15年中,邮件系统使用多种安全机制(包括STARTTLS,SPF,DKIM和DMARC)对SMTP进行了改进。尽管STARTTLS可以防护被动的网络窃听,但是以当前的形式,不能有效的防护活跃的MITM攻击。为了强化邮件传送的基础设施和最终可以防护活跃的MITM攻击的目标,从而保护用户隐私, 还需要大家共同努力。下面是几个可以极大增强STARRTTLS部署质量的建议。

1、清除自签名和过期的证书。有一些提供免费认证的认证中心, 其中Let’s Encrypt 是一个新的证书颁发机构,它提供可以自动更新证书的免费的TLS证书,自动更新证书可以解决证书过期的问题。 基于DNS的命名实体认证 (DANE) 是另一种认证STARTTLS服务实体的方式,这种方式不需要认证中心。DANE依赖于域名系统安全扩展(DNSSEC)来保证安全, 但挑战是DNSSEC没有被广泛的部署,他的采用率仍然很低。DANE不需要认证中心来颁发证书。

2、升级有效证书以遵循严格认证(对等验证)。操作人必须确定他们的证书不仅是有效的,而且还和他们的主机名匹配。 我们观察到了大量的主机名不匹配的有效证书,有一些还是来自大型的邮件服务提供商。

3、用基于SHA256的证书替换基于SHA1的证书。SHA1加密哈希算法被认为是弱加密,业界推荐尽快从SHA1签署的证书迁移到SHA256签署的证书。

更详细的信息 可发送邮件:shangjingjing@iie.ac.cn