主要恶意代码形态及原理概述——四室周六讲座

分类:

本次讨论班报告人是来自于六室的刘潮歌老师,主要研究恶意代码、追踪溯源、web安全、APT等。

主要内容包括一下部分:

恶意代码是网络攻击的的核心要素,主要运用“社工”、“N-day”、“U盘”而非“0-day”进行攻击。

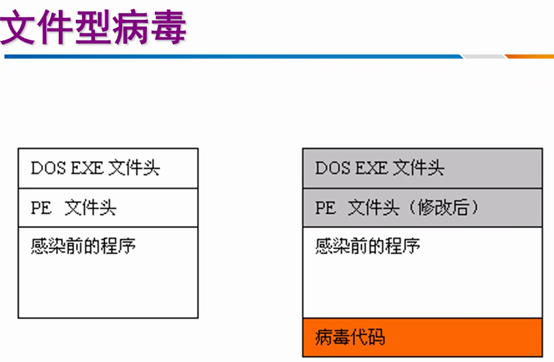

首先谈到了病毒,文件型病毒的结构如下:

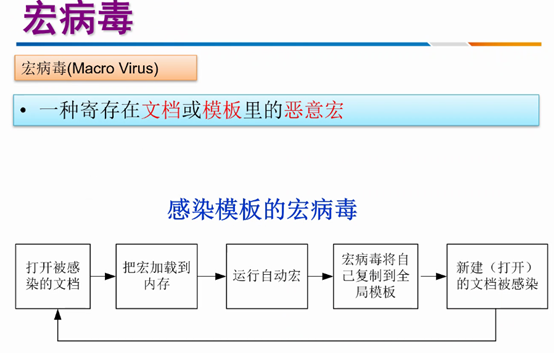

当打开文件后,则执行病毒程序。文件型病毒中比较了解的是宏病毒,它的执行步骤如下:

接下来刘老师讲了蠕虫的定义,蠕虫需要主动发现攻击目标,并且主动执行的。

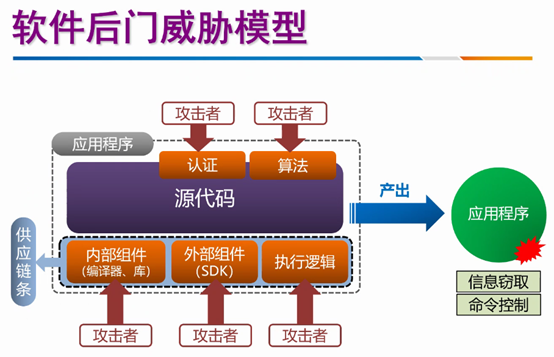

然后,介绍了软件后门威胁模型:

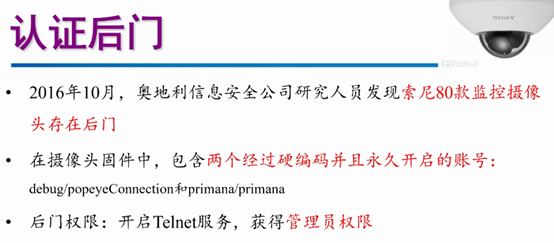

首先是认证后门,这个主要是研发过程中硬编码了账号:

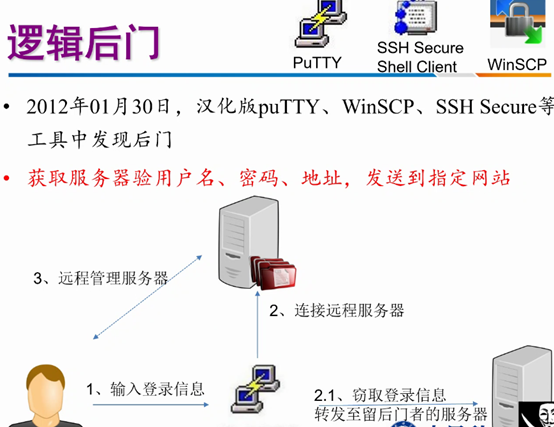

其次是逻辑后门

逻辑后门比较出名是“中国采到案例”。

内部组件后门的典型案例是“XcodeGhost”。开发者修改了第三方库并上传,因网络原因,其他人员不是从官方网站下载转而向第三方获取公开的库,从而导致严重的网络安全事件。

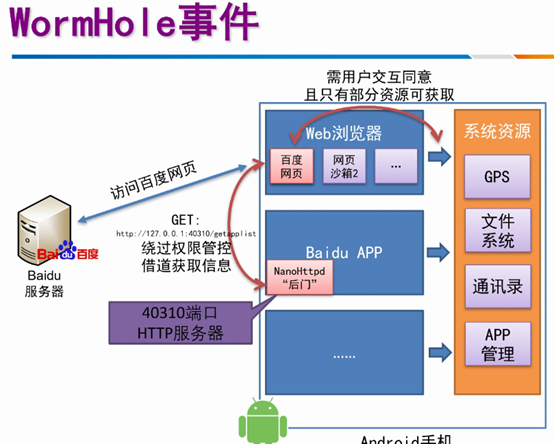

外部组件后门比较知名的事件是“Wormhole”,其运行原理如下所示。

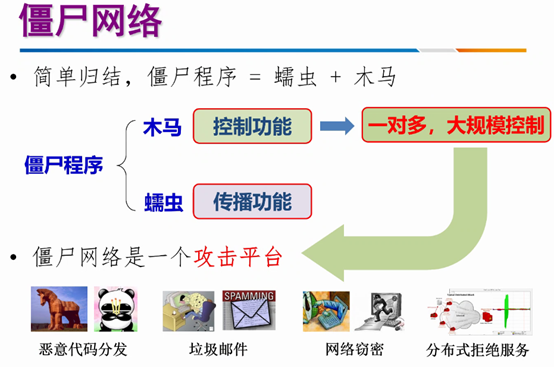

此外还有僵尸网络,这个比较普遍的应用是ddos。

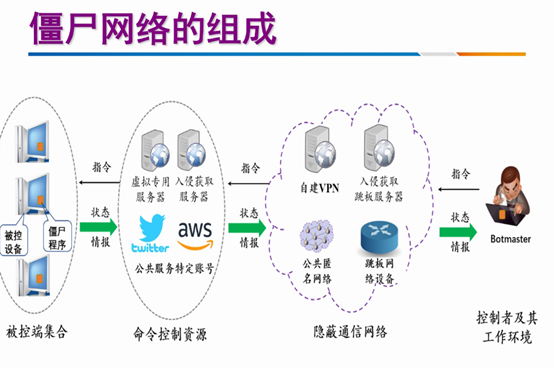

通常,为了管理众多的僵尸主机,攻击者需要大量的资源。僵尸网络的组成为:

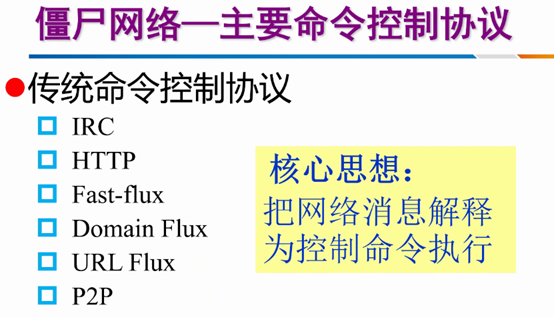

僵尸网络主要的命令控制协议有:

首先使用的IRC,通过中间的服务控制僵尸主机。

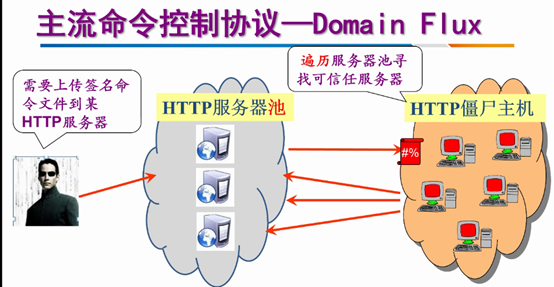

随着僵尸主机规模的扩大的需要,出现了Domain flux:

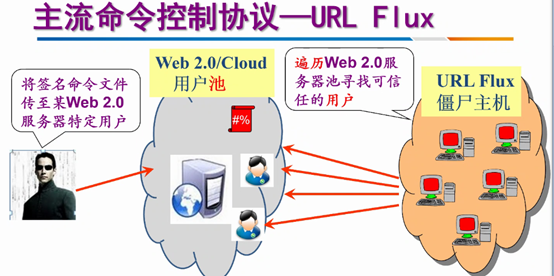

为了隐匿以及cloud的出现,出现了URL flux:

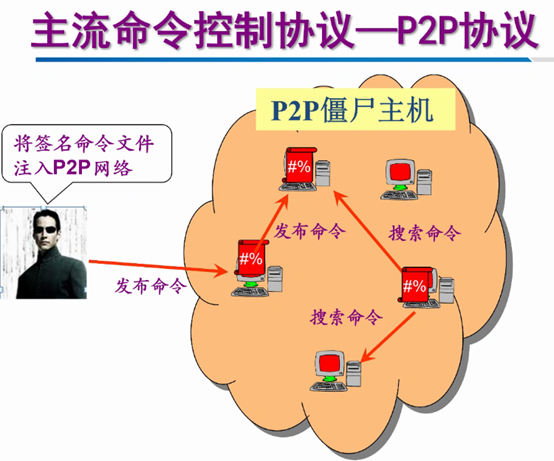

这种方式传播快,但隐匿性还不够强,后来就出现了 P2P协议:

作为对僵尸网络的总结,刘老师最后讲述了相关方面的研究:

最后,介绍了APT以及比较代表性的“震网”事件,以及近几年比较出名的勒索软件。

查看评论

暂无评论